先頃パッチが公開された「Microsoft Office」のゼロデイ脆弱性に関して、このバグが当初の見立てより広範に使用されていた可能性について、FireEyeが新たに報告している。

FireEyeのセキュリティ研究者たちは、複数の攻撃者が同一のソースからエクスプロイトを入手したと考えているようだ。

「Windows」の「Object Linking and Embedding」(OLE)に関連するこの脆弱性は、ユーザーが仕掛けの施された「Word」文書を開くと悪用される。具体的には、まずリッチテキスト形式の文書に見せかけた悪質なHTMLアプリケーションをサーバからダウンロードする。このHTMLアプリケーションは悪質なスクリプトをダウンロードして実行し、それによって、マルウェアをひそかにインストールする。

複数の研究グループによると、このバグはGamma Groupが販売している監視用の「FinSpy」スパイプログラムをリモートからインストールするために、1月から悪用されていたという。さらに、3月には、「Latentbot」をインストールするのに同じ脆弱性が利用された。Latentbotは、金銭的な利益を求める犯罪者などが利用するボット型マルウェアファミリだ。

そして今週、Proofpointの研究者は、「Dridex」マルウェアによって金融機関を標的にする大規模な電子メール攻撃を確認した。

FireEyeはそれらの攻撃の首謀者や動機について詳細は明かしていないが、少なくともこの件に関しては、さまざまな抑圧的な政府に協力していることで知られるGamma Groupがハッカーたちと同じソースからエクスプロイトを入手している可能性を示唆している。

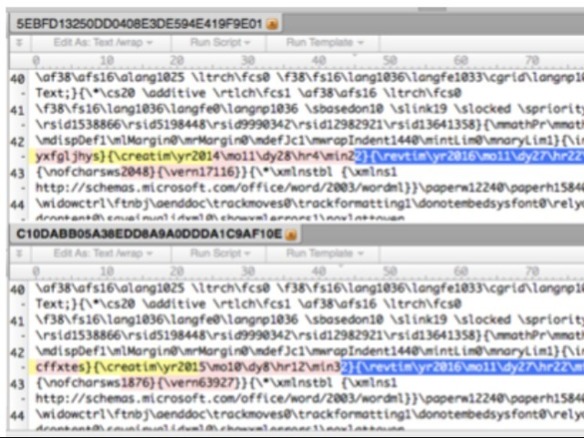

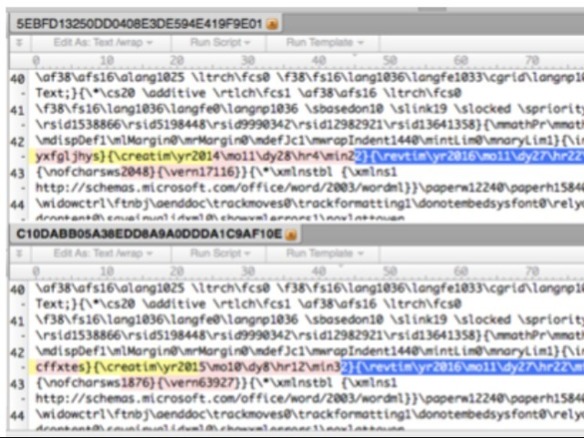

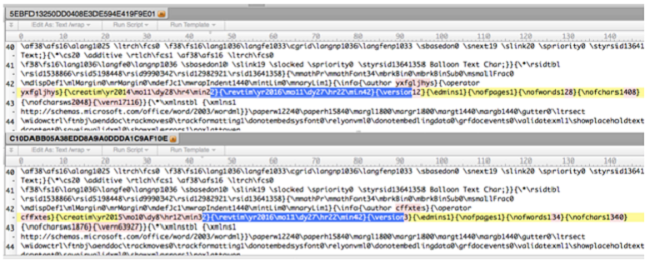

FinSpyとLatentbotの両方の攻撃で利用されたWord文書は、「最終更新日時」が全く同じであり、それらの文書が同時に作成された可能性があるという。

Microsoftは米国時間4月11日にこの脆弱性を修復したが、アップデートを適用していない一部のマシンは今も無防備な状態にある。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

脱炭素のために”家”ができること

脱炭素のために”家”ができること

パナソニックのV2H蓄電システムで創る

エコなのに快適な未来の住宅環境

CES2024で示した未来

CES2024で示した未来

ものづくりの革新と社会課題の解決

ニコンが描く「人と機械が共創する社会」

ビジネスの推進には必須!

ビジネスの推進には必須!

ZDNET×マイクロソフトが贈る特別企画

今、必要な戦略的セキュリティとガバナンス

データ統合のススメ

データ統合のススメ

OMO戦略や小売DXの実現へ

顧客満足度を高めるデータ活用5つの打ち手